|

[English]

|

JVNDB-2026-000008

|

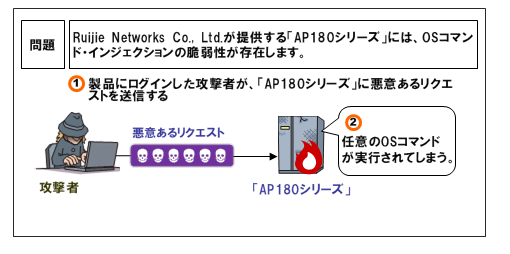

Ruijie Networks製AP180シリーズにおけるOSコマンドインジェクションの脆弱性

|

|

Ruijie Networks Co., Ltd.が提供するAP180シリーズには、次の脆弱性が存在します。

- OSコマンドインジェクション(CWE-78)- CVE-2026-23699

この脆弱性情報は、情報セキュリティ早期警戒パートナーシップに基づき下記の方がIPAに報告し、JPCERT/CCが開発者との調整を行いました。

報告者:BabyPhD ドー・タイン 氏

|

|

|

CVSS v3 による深刻度

基本値: 7.2 (重要) [IPA値]

- 攻撃元区分: ネットワーク

- 攻撃条件の複雑さ: 低

- 攻撃に必要な特権レベル: 高

- 利用者の関与: 不要

- 影響の想定範囲: 変更なし

- 機密性への影響(C): 高

- 完全性への影響(I): 高

- 可用性への影響(A): 高

|

CVSS v4 による深刻度

基本値: 8.6 (重要) [IPA値]

- 攻撃元区分 (AV): ネットワーク

- 攻撃の複雑さ (AC): 低

- 攻撃要件 (AT): なし

- 攻撃に必要な特権レベル (PR): 高

- 利用者の関与 (UI): なし

脆弱なシステムへの影響

- 機密性への影響 (VC): 高

- 完全性への影響 (VI): 高

- 可用性への影響 (VA): 高

後続システムへの影響

- 機密性への影響 (SC): なし

- 完全性への影響 (SI): なし

- 可用性への影響 (SA): なし

|

|

下記モデルのAP_RGOS 11.9(4)B1P8より前のファームウェアバージョン

|

Ruijie Networks

- AP180 (JA) V1.xx

- AP180 (JP) V1.xx

- AP180 -AC V1.xx

- AP180 -PE V1.xx

- AP180 (JA) V2.xx

- AP180 -AC V2.xx

- AP180 -PE V2.xx

- AP180 -AC V3.xx

- AP180 -PE V3.xx

|

|

|

当該製品にログインしたユーザにより細工されたリクエストを送信された場合、任意のOSコマンドが実行される可能性があります。

|

|

[アップデートする]

開発者が提供する情報をもとに、ファームウェアのアップデートを行ってください。

[ワークアラウンドを実施する]

アップデートを適用できない場合、次の軽減策を実施してください。

- ACL/whitelistを設定し、当該製品へのアクセスを信頼できるIPアドレスからのみに制限する

詳細は、開発者が提供する情報を確認してください。

|

|

Ruijie Networks

- Ruijie Networks Co., Ltd. : ダウンロード

|

|

- OSコマンドインジェクション(CWE-78) [IPA評価]

|

|

- CVE-2026-23699

|

|

- JVN : JVN#86850670

|

|

|