|

[English]

|

JVNDB-2007-000295

|

APOP におけるパスワード漏えいの脆弱性

|

|

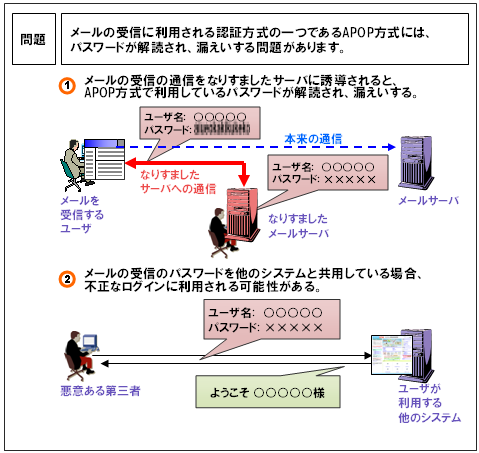

APOP は、メールサーバからメールを受信する POP3 プロトコルで使用される認証方式の一つです。

APOP には、プロトコル上の問題でパスワード解読が可能なため、第三者にパスワードが漏えいする問題があります。

本脆弱性は APOP を実装している全てのメールクライアントが影響を受ける可能性があります。

この攻撃では、攻撃者がメールクライアントの通信先であるメールサーバになりすまし、攻撃者が送信するチャレンジ文字列に対するメールクライアントからの応答を、ユーザに気づかれずに長時間にわたって集める必要があります。そのため、実際の攻撃は比較的困難であると考えられます。

|

|

|

CVSS v2 による深刻度

基本値: 5.4 (警告) [IPA値]

- 攻撃元区分: ネットワーク

- 攻撃条件の複雑さ: 高

- 攻撃前の認証要否: 不要

- 機密性への影響(C): 全面的

- 完全性への影響(I): なし

- 可用性への影響(A): なし

|

|

|

Claws Mail

Fetchmail Project

Mozilla Foundation

- Mozilla SeaMonkey 1.0.8 およびそれ以前

- Mozilla SeaMonkey 1.1.1 およびそれ以前

- Mozilla Thunderbird 2.0.0.3 およびそれ以前

- Mozilla Thunderbird 1.5.0.11 およびそれ以前

mpop

Mutt

Sylpheed

ターボリナックス

- Turbolinux 10_f

- Turbolinux Desktop 10

- Turbolinux FUJI

- Turbolinux Multimedia

- Turbolinux Personal

- Turbolinux Server 10

- Turbolinux Server 10 (x64)

- ターボリナックス ホーム

- wizpy

ヒューレット・パッカード

- HP-UX 11.11

- HP-UX 11.23

- HP-UX 11.31

ミラクル・リナックス

- Asianux Server 3 (x86)

- Asianux Server 3 (x86-64)

- Asianux Server 4.0

- Asianux Server 4.0 (x86-64)

レッドハット

- RHEL Optional Productivity Applications 5 (server)

- Red Hat Enterprise Linux 5 (server)

- Red Hat Enterprise Linux 2.1 (as)

- Red Hat Enterprise Linux 3 (as)

- Red Hat Enterprise Linux 4 (as)

- Red Hat Enterprise Linux 2.1 (es)

- Red Hat Enterprise Linux 3 (es)

- Red Hat Enterprise Linux 4 (es)

- Red Hat Enterprise Linux 2.1 (ws)

- Red Hat Enterprise Linux 3 (ws)

- Red Hat Enterprise Linux 4 (ws)

- Red Hat Enterprise Linux 4.8 (as)

- Red Hat Enterprise Linux 4.8 (es)

- Red Hat Enterprise Linux Desktop 3.0

- Red Hat Enterprise Linux Desktop 4.0

- Red Hat Enterprise Linux Desktop 5.0 (client)

- Red Hat Enterprise Linux EUS 5.3.z (server)

- Red Hat Linux Advanced Workstation 2.1

- RHEL Desktop Workstation 5 (client)

|

|

|

APOP 認証で使っているパスワードが漏えいする可能性があります。また、そのパスワードが他のシステムのパスワードと共通である場合、他のシステムのアクセスに利用される可能性があります。

|

|

ベンダ情報および参考情報を参照して適切な対策を実施してください。

なお、一部のベンダにおいて対策情報が公開されていますが、本件はプロトコル上の問題であるため、ソフトウェアの修正による根本的な解決はできません。POP over SSL などの暗号化通信を使用することを推奨します。

また、POP アカウントに利用しているパスワードが他のシステムのパスワードと共通である場合、他のシステムへのアクセスに利用される可能性もありますので、サービス毎に異なるパスワードを使うことを推奨します。

|

|

Claws Mail

Fetchmail Project

Mozilla Foundation

mpop

Mutt

Sylpheed

ターボリナックス

ヒューレット・パッカード

ミラクル・リナックス

レッドハット

|

|

- 認可・権限・アクセス制御(CWE-264) [NVD評価]

|

|

- CVE-2007-1558

|

|

- JVN : JVN#19445002

- JVN : JVNTA07-151A

- JVN Status Tracking Notes : TRTA07-151A

- National Vulnerability Database (NVD) : CVE-2007-1558

- US-CERT Cyber Security Alerts : SA07-151A

- US-CERT Technical Cyber Security Alert : TA07-151A

- IPA セキュリティセンター : JVN_19445002

- SecurityFocus : 23257

- SecurityTracker : 1018008

- FrSIRT Advisories : FrSIRT/ADV-2007-1466

- FrSIRT Advisories : FrSIRT/ADV-2007-1480

- FrSIRT Advisories : FrSIRT/ADV-2007-1468

- FrSIRT Advisories : FrSIRT/ADV-2007-1467

- IETF : RFC1939:Post Office Protocol - Version 3

|

|

- [2007年05月15日]

掲載

[2007年06月01日]

影響を受けるシステムを更新しました。

ベンダ情報: レッドハットの情報を追加しました。

[2007年06月06日]

影響を受けるシステムを更新しました。

ベンダ情報: Mozilla Foundation の情報を追加しました。

ベンダ情報: レッドハットの情報を追加しました。

[2007年06月13日]

影響を受けるシステムを更新しました。

ベンダ情報: Mutt の情報を追加しました。

ベンダ情報: レッドハットの情報を追加しました。

[2007年06月27日]

影響を受けるシステムを更新しました。

ベンダ情報: ターボリナックスの情報を追加しました。

[2008年01月23日]

影響を受けるシステム:ヒューレット・パッカード (HPSBUX02156) の情報を追加

ベンダ情報:ヒューレット・パッカード (HPSBUX02156) を追加

[2009年08月06日]

影響を受けるシステム:ミラクル・リナックス (ruby-1.8.5-5.7.1AXS3) の情報を追加

影響を受けるシステム:ミラクル・リナックス (1746) の情報を追加

影響を受けるシステム:レッドハット (RHSA-2009:1140) の情報を追加

ベンダ情報:ミラクル・リナックス (ruby-1.8.5-5.7.1AXS3) を追加

ベンダ情報:ミラクル・リナックス (1746) を追加

ベンダ情報:レッドハット (RHSA-2009:1140) を追加

|