|

[English]

|

JVNDB-2017-000174

|

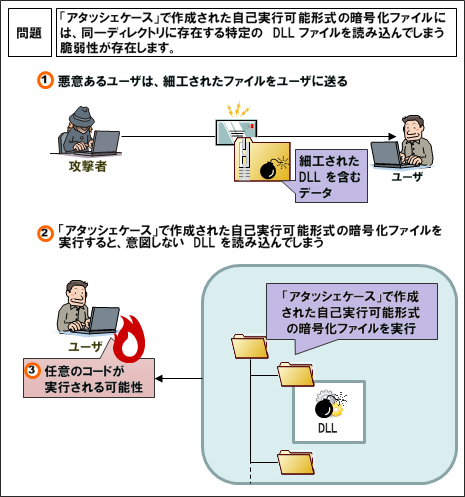

アタッシェケースで作成された自己実行可能形式の暗号化ファイルにおける DLL 読み込みに関する脆弱性

|

|

HiBARA Software が提供するアタッシェケースは、オープンソースのファイル暗号化ソフトです。アタッシェケースには自己実行可能形式の暗号化ファイルを作成する機能が実装されています。アタッシェケースで作成した自己実行可能形式の暗号化ファイルには、DLL を読み込む際の検索パスに問題があり、意図しない DLL を読み込んでしまう脆弱性 (CWE-427) が存在します。

この脆弱性情報は、情報セキュリティ早期警戒パートナーシップに基づき下記の方が IPA に報告し、JPCERT/CC が開発者との調整を行いました。

報告者: 橘総合研究所 英利 雅美 氏

|

|

|

CVSS v3 による深刻度

基本値: 7.8 (重要) [IPA値]

- 攻撃元区分: ローカル

- 攻撃条件の複雑さ: 低

- 攻撃に必要な特権レベル: 不要

- 利用者の関与: 要

- 影響の想定範囲: 変更なし

- 機密性への影響(C): 高

- 完全性への影響(I): 高

- 可用性への影響(A): 高

CVSS v2 による深刻度

基本値: 6.8 (警告) [IPA値]

- 攻撃元区分: ネットワーク

- 攻撃条件の複雑さ: 中

- 攻撃前の認証要否: 不要

- 機密性への影響(C): 部分的

- 完全性への影響(I): 部分的

- 可用性への影響(A): 部分的

|

|

|

HiBARA Software

- アタッシェケース ver.2.8.3.0 およびそれ以前 - CVE-2017-2271

- アタッシェケース ver.3.2.2.6 およびそれ以前 - CVE-2017-2272

|

|

|

自己実行可能形式の暗号化ファイルを実行している権限で、任意のコードを実行される可能性があります。

|

|

[アップデートする]

開発者が提供する情報をもとに、アタッシェケース本体を最新版にアップデートし、暗号化ファイルを作り直してください。

開発者によると、ver.2系はサポートを終了しており、アップデートされないとのことです。そのため、暗号化ファイルを作り直す場合、開発者はver.4系を使用することを推奨しています。

また、引き続き以下のワークアラウンドを参考に、注意して暗号化ファイルを扱うことを推奨します。

[ワークアラウンドを実施する]

・自己実行可能形式の暗号化ファイルは新たに作成したディレクトリに保存し、他の無関係なファイルが存在しない状態で実行する

・自己実行可能形式の暗号化ファイルを実行するディレクトリに信用できないファイルが存在しないことを確認する

・自己実行可能形式の暗号化ファイルを共有ディレクトリに置き、実行させるような運用を行っている場合は、当該ディレクトリを読み取り専用にする

・自己実行可能形式の暗号化ファイルは管理者権限を持たない標準ユーザアカウントで操作することを原則とし、必要なときのみ管理者アカウントで操作する

|

|

HiBARA Software

|

|

- その他(CWE-Other) [IPA評価]

|

|

- CVE-2017-2271

- CVE-2017-2272

|

|

- JVN : JVN#61502349

- JVN : JVNTA#91240916

- National Vulnerability Database (NVD) : CVE-2017-2271

- National Vulnerability Database (NVD) : CVE-2017-2272

|

|

- [2017年07月14日]

掲載

[2018年02月14日]

参考情報:National Vulnerability Database (NVD) (CVE-2017-2271) を追加

参考情報:National Vulnerability Database (NVD) (CVE-2017-2272) を追加

- [2022年03月30日]

対策:内容を更新

|